IT監査を現場で活かし、セキュリティと業務効率を一気に底上げ

- 監査計画の作成時に優先順位上位3つのリスクへフォーカスする

重要領域に集中しやすく、対策効果が短期間で実感できる

- システム操作テストは年2回以上、主要機能ごとに実施

見落としや運用ミスを減らせて、障害発生率も抑えられる

- 現場担当者とのヒアリングは毎回30分以内・月1回必ず設定

負担少なく現状把握が進み、小さな兆候も拾いやすい

- 監査後レポートはA4・2枚以内で要点のみまとめて経営陣へ即共有

意思決定までのタイムラグが短縮され改善サイクルも早まる

- IT統制評価を半年ごとに棚卸し+社内研修参加率80%以上目指す

知識定着と継続的な改善が両立できるため安心感も持続する

IT監査って結局何?今どきのITチームに必要な理由をサクッと解説します

IT部門って、昔はどこか奥の方で専門用語ばっかり喋ってる人たち…みたいなイメージだった時期があったような気がする。でも今じゃ、会社のそこそこの意思決定に絡んだりしてて、単なる技術担当以上の役割を担うことも増えてきた。サイバーセキュリティやら法令順守なんて言葉もよく耳にするし、ITが全体のリスク管理とかにも関わるようになってきている感じ。

IT監査について思い出す時、一つのチェックリストだけじゃなくて、何だかもっと深い洞察を得るための方法なんだろうなぁと思うこともある。例えば、システムが本当に安全なのかとか、コントロールはちゃんと効いているのかとか。こうした監査をちゃんと計画的に進めることで、経営陣が判断しやすくなるし、不安要素や法令違反みたいな話への備えにも繋がる場合があるそうだ。

ところで、「IT監査」自体は何なのか…という点については、人によって説明もちょっとずつ違うけど、おおざっぱには組織内で使われている技術・システム、それからプロセスや管理体制などをまとめて見直す作業、と言えるんじゃないかな。目的としては、その仕組み全体が大まかにどれくらい安全で、有効性を保ちつつ規則にも沿って動いているかどうか確かめることらしい。

実際には、一度や二度ではなく継続的に行われたり、「約三割」程度しか全部カバーできないケースもあると聞いたことがある。ただ、一歩踏み込んで取り組むことで、新たな気づきや改善ポイントも見つかったりするので、急激な変化とは言えないものの企業活動にはそれなりに役立つ面もあるようだ。

IT監査について思い出す時、一つのチェックリストだけじゃなくて、何だかもっと深い洞察を得るための方法なんだろうなぁと思うこともある。例えば、システムが本当に安全なのかとか、コントロールはちゃんと効いているのかとか。こうした監査をちゃんと計画的に進めることで、経営陣が判断しやすくなるし、不安要素や法令違反みたいな話への備えにも繋がる場合があるそうだ。

ところで、「IT監査」自体は何なのか…という点については、人によって説明もちょっとずつ違うけど、おおざっぱには組織内で使われている技術・システム、それからプロセスや管理体制などをまとめて見直す作業、と言えるんじゃないかな。目的としては、その仕組み全体が大まかにどれくらい安全で、有効性を保ちつつ規則にも沿って動いているかどうか確かめることらしい。

実際には、一度や二度ではなく継続的に行われたり、「約三割」程度しか全部カバーできないケースもあると聞いたことがある。ただ、一歩踏み込んで取り組むことで、新たな気づきや改善ポイントも見つかったりするので、急激な変化とは言えないものの企業活動にはそれなりに役立つ面もあるようだ。

どんな種類のIT監査がある?セキュリティからクラウドまで、押さえておきたい監査のタイプを知ろう

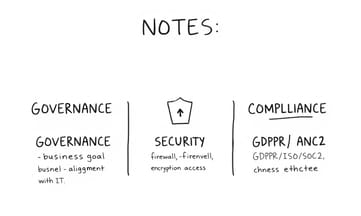

IT監査って、会社のビジネス目標とちゃんと噛み合っているかを見直すためにやるものらしい。まあ、IT部門が勝手な方向に走らないようにするって言えば近いかもしれない。内部の人たちが担当する場合もあれば、外から専門家呼ぶこともあるみたいで。そういえば、内部監査人は普段関わらない部署とかシステムを見ることが多いから、何となく距離を置いて公正さを保とうとしている印象がある。外部監査人については、なんとなく規制対応や法令順守で必要になるケースも多いようだし、有名な資格だったらCISAとかCIAとか持ってたり、大手の監査法人と組む場面もちょくちょく耳にした気がする。

どんなIT監査にも一応「種類」みたいなのが存在していて、その内容によって調べるポイントは結構違う。全体チェックというより、それぞれ狙いどころを絞り込んでいる感じかな。例えばセキュリティの話なら、防御策や脆弱性探しに集中してて、ファイアウォール設定とか暗号化状況、侵入検知、それからユーザー権限や更新パッチの管理方法まで幅広く見てるっぽい。その目的は…まあ要するにサイバー攻撃とかリスクへの備えを強化するためかな。ただ全部完全に塞げるわけでもなくて、「ここ弱そうだから対策した方が良さそう」くらいの提案になりやすい。

あとコンプライアンス系だと、日本国内だけじゃなく海外の決まりごとも増えてきている印象。SOC 2だったりGDPRとかHIPAA、PCI DSS、それからISO 27001みたいな基準も聞いた覚えがある。何割か…いや半分近くは法的な理由で実施されてるっぽいけど、その辺曖昧なまま進むことも珍しくない気がする。それぞれ「ちゃんと守れてますか?」という確認作業なので、一つ一つ細かく照らし合わせながら漏れ探している雰囲気かな。

まあ全体的には、「これやっとけば絶対安心!」という感じではなくて、小さな抜け穴だったり微妙なズレを拾う地道な作業になりやすそう。でも、その積み重ねで徐々によくなる部分もあると思うし、多分状況によって効果は変わってきそうだね。

どんなIT監査にも一応「種類」みたいなのが存在していて、その内容によって調べるポイントは結構違う。全体チェックというより、それぞれ狙いどころを絞り込んでいる感じかな。例えばセキュリティの話なら、防御策や脆弱性探しに集中してて、ファイアウォール設定とか暗号化状況、侵入検知、それからユーザー権限や更新パッチの管理方法まで幅広く見てるっぽい。その目的は…まあ要するにサイバー攻撃とかリスクへの備えを強化するためかな。ただ全部完全に塞げるわけでもなくて、「ここ弱そうだから対策した方が良さそう」くらいの提案になりやすい。

あとコンプライアンス系だと、日本国内だけじゃなく海外の決まりごとも増えてきている印象。SOC 2だったりGDPRとかHIPAA、PCI DSS、それからISO 27001みたいな基準も聞いた覚えがある。何割か…いや半分近くは法的な理由で実施されてるっぽいけど、その辺曖昧なまま進むことも珍しくない気がする。それぞれ「ちゃんと守れてますか?」という確認作業なので、一つ一つ細かく照らし合わせながら漏れ探している雰囲気かな。

まあ全体的には、「これやっとけば絶対安心!」という感じではなくて、小さな抜け穴だったり微妙なズレを拾う地道な作業になりやすそう。でも、その積み重ねで徐々によくなる部分もあると思うし、多分状況によって効果は変わってきそうだね。

Comparison Table:

| ポイント | 詳細 |

|---|---|

| IT監査の全体像 | 監査範囲や人員構成は柔軟で、状況に応じて異なることが多い。 |

| 資料集めの重要性 | 障害報告書やログファイルなど、必要な資料を早期に収集することが求められる。 |

| リスク評価のプロセス | NIST CSFやCOBITなどを用いたリスク評価が行われるが、社内基準にも依存する場合もあり。 |

| 脆弱性スキャンの実施 | Nessusなどのツールを使った脆弱性スキャンと、攻撃者視点でのテストが重要。 |

| 継続的な監視と改善 | 修正後も運用で確認作業が必要で、コンプライアンス維持には常時見張りが不可欠。 |

なぜ今、IT監査が重要なのか―サイバーセキュリティやコンプライアンス対策の核心に迫ります

データを守るためのルール、こういうものは組織として大切にしなくちゃならないとよく言われている。信頼を保つって話も、どこかで聞いたことがある気がする。実際、多くの場合は外部の審査担当者がやってきて、何らかの認証とか規制対応のために監査を行うようだ。

IT運用監査というものがあって、これは日々のオペレーション全体を見渡す作業らしい。システムやチーム、それから手順なんかが本当にちゃんと動いているかどうか、そこまで細かく見ることもあるそうだ。効率化できていない部分や重複してるプロセス…たぶんそういう“詰まり”みたいなものを発見するのが目的なのだろう。あれこれ無駄になったりコスト増えたりしやすいから。

それとは別にパフォーマンス監査という種類も存在しているっぽい。インフラ全体がビジネス目標達成にどれくらい貢献できているかを見る感じかな。稼働時間とかサービス停止しづらさ、反応速度など色々指標はあるけど、その計測方法も様々みたい。将来の拡張性についても少し調べることが多い印象。ただ、「投資分だけ確実に価値が出る」とまでは言えず、その辺りは曖昧な評価になることもあるらしい。

最近ならクラウド監査なんて呼ばれる分野も注目され始めたようだ。AWSとかAzureとかGCPとか…有名サービスはいろいろ聞くけど、そのセキュリティ設定や管理状況を誰かがチェックしている場面も増えてきたそうで。アクセス権限、データ格納法、それから暗号化対応など…細かなところまで一応確認しておいた方が安心につながる、と考える人も少なくない。ただ基準自体は時代によって変わりやすいので、一概には語れない部分も残っている。

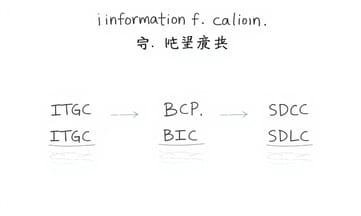

それからIT全般統制(ITGC)監査と呼ばれている分野について触れる人も時折いる。このあたりになると基礎的な統制策—例えばシステムへのアクセス管理だったり技術環境変更時の取り扱いやバックアップ体制、更には物理的・電子的資産保護まで含めて幅広く見直される感じ。でも全部完璧というより「大枠で問題なさそう」と判断されれば良しとされるケースが多いと思われる。

この他にも例外はいろいろありそうだけれど、おおむね以上みたいな話題でまとまることが多かった気がする。

IT運用監査というものがあって、これは日々のオペレーション全体を見渡す作業らしい。システムやチーム、それから手順なんかが本当にちゃんと動いているかどうか、そこまで細かく見ることもあるそうだ。効率化できていない部分や重複してるプロセス…たぶんそういう“詰まり”みたいなものを発見するのが目的なのだろう。あれこれ無駄になったりコスト増えたりしやすいから。

それとは別にパフォーマンス監査という種類も存在しているっぽい。インフラ全体がビジネス目標達成にどれくらい貢献できているかを見る感じかな。稼働時間とかサービス停止しづらさ、反応速度など色々指標はあるけど、その計測方法も様々みたい。将来の拡張性についても少し調べることが多い印象。ただ、「投資分だけ確実に価値が出る」とまでは言えず、その辺りは曖昧な評価になることもあるらしい。

最近ならクラウド監査なんて呼ばれる分野も注目され始めたようだ。AWSとかAzureとかGCPとか…有名サービスはいろいろ聞くけど、そのセキュリティ設定や管理状況を誰かがチェックしている場面も増えてきたそうで。アクセス権限、データ格納法、それから暗号化対応など…細かなところまで一応確認しておいた方が安心につながる、と考える人も少なくない。ただ基準自体は時代によって変わりやすいので、一概には語れない部分も残っている。

それからIT全般統制(ITGC)監査と呼ばれている分野について触れる人も時折いる。このあたりになると基礎的な統制策—例えばシステムへのアクセス管理だったり技術環境変更時の取り扱いやバックアップ体制、更には物理的・電子的資産保護まで含めて幅広く見直される感じ。でも全部完璧というより「大枠で問題なさそう」と判断されれば良しとされるケースが多いと思われる。

この他にも例外はいろいろありそうだけれど、おおむね以上みたいな話題でまとまることが多かった気がする。

一歩先行く企業はここが違う!IT監査で得られる本当の価値とは何か

ITGCの枠組みがしっかりしていれば、システム全体の信頼性にある程度つながるってよく言われている。なんだか、それがあると財務監査とかコンプライアンス系のレビューもやりやすくなるような話も聞いたことがある。

ビジネス継続性監査というものは、まあ何か大きな障害や災害が起きたときに、業務をどこまで維持できるかをざっくり見直す機会なんだろう。バックアップ体制とか、復旧手順書とか…ちゃんと機能しているのか、実は担当者も曖昧だったりするけれど、一応そういうところを重点的に見ていくらしい。サイバー攻撃や自然災害など、七十種類ほど想定される事態について「たぶんこれで大丈夫」と言える状態を目指す感じ。

SDLC監査っていうのもあって、ソフトウェア作る時の流れを頭から最後まで辿るみたいな内容らしい。設計とかテスト手法だけじゃなくて、最近だとアジャイルやDevOpsっぽいやり方にも目が向いているらしい。バージョン管理やドキュメント整理なんかも、「まあこのくらいでいいかな」って現場感覚で回してしまうことも多いけど、本当はもう少し厳しく見るべきなのかもしれない。そのへんでバグや遅延、それからセキュリティ上の抜け穴みたいなのも減らせたらラッキー。

それぞれの監査には多少役割分担があって、一緒に進めていくことでIT環境全体としてちょっと安心感が増した気になる人もいるみたい。ただ全部定期的にやるとなると負荷は大きいから、優先度つけたりケースバイケースで選ぶ企業が少なくない印象。

IT監査自体について考えると――近頃は情報漏えいや規制強化、それからクラウド利用者も増えていて、企業によってはリスク管理策として欠かせない存在になりつつあるとも聞こえてくる。

サイバーセキュリティ面ではどうしても脆弱性チェックが中心になりそうだけど、本当にコントロール設計・運用・メンテナンスまで適切なのかどうか…そこまでは現場ごとに温度差ありそう。早め早めに課題を見つけておけば、大きな被害につながる確率もちょっと下げられる…そんな期待感はあると思う。

ビジネス継続性監査というものは、まあ何か大きな障害や災害が起きたときに、業務をどこまで維持できるかをざっくり見直す機会なんだろう。バックアップ体制とか、復旧手順書とか…ちゃんと機能しているのか、実は担当者も曖昧だったりするけれど、一応そういうところを重点的に見ていくらしい。サイバー攻撃や自然災害など、七十種類ほど想定される事態について「たぶんこれで大丈夫」と言える状態を目指す感じ。

SDLC監査っていうのもあって、ソフトウェア作る時の流れを頭から最後まで辿るみたいな内容らしい。設計とかテスト手法だけじゃなくて、最近だとアジャイルやDevOpsっぽいやり方にも目が向いているらしい。バージョン管理やドキュメント整理なんかも、「まあこのくらいでいいかな」って現場感覚で回してしまうことも多いけど、本当はもう少し厳しく見るべきなのかもしれない。そのへんでバグや遅延、それからセキュリティ上の抜け穴みたいなのも減らせたらラッキー。

それぞれの監査には多少役割分担があって、一緒に進めていくことでIT環境全体としてちょっと安心感が増した気になる人もいるみたい。ただ全部定期的にやるとなると負荷は大きいから、優先度つけたりケースバイケースで選ぶ企業が少なくない印象。

IT監査自体について考えると――近頃は情報漏えいや規制強化、それからクラウド利用者も増えていて、企業によってはリスク管理策として欠かせない存在になりつつあるとも聞こえてくる。

サイバーセキュリティ面ではどうしても脆弱性チェックが中心になりそうだけど、本当にコントロール設計・運用・メンテナンスまで適切なのかどうか…そこまでは現場ごとに温度差ありそう。早め早めに課題を見つけておけば、大きな被害につながる確率もちょっと下げられる…そんな期待感はあると思う。

最初のステップは計画から―失敗しないIT監査の準備方法を教えます

GDPRとかPCI DSSっていう規則、まあ最近だと色々増えてきてる気がするけど、会社によってはそれにちゃんと対応できてるかどうか、外部の監査が来る前にITの点検でチェックしたりするらしい。七十個くらいの基準を全部満たすのはなかなか大変みたいだけど、そういうツールもちらほら出ているみたい。そういえば「SaaS企業向けコンプライアンスソフト」みたいなのも毎年話題になるけど、どれがいいのかは正直よく分からない。

事業を止めずに続けていく仕組み――ビジネス継続計画とか災害時の復旧体制とか、そのへんも監査人が見てくれることもあるようだ。記憶違いじゃなければ、バックアップや緊急時対応の手順もざっくり確認されるんじゃなかったっけ。何か起こった時に完全には止まらない程度には備えといた方がいいという話。

あとガバナンス……IT戦略と会社全体の目標が同じ方向向いてるかどうか、それこそプロジェクトがムダなく進んでいるか、ときどき曖昧な部分もあるから監査で見直しすることになったりするらしい。でもそのへん細かいところまで突っ込む人は多くない印象かな。

取引先とか投資家なんかにも、ちゃんと管理してますよって姿勢を見せたい場面って出てくる。情報セキュリティとか規制への配慮を外部に示せれば信頼につながる場合もある。ただ、それが絶対条件になるとは限らないし、一部ではそこまで重視されないこともあるとは思うんだけど…。まあ今は信頼ベースで動いている世界だから、全然気にしなくても大丈夫ってわけにもいかなさそうだね。

事業を止めずに続けていく仕組み――ビジネス継続計画とか災害時の復旧体制とか、そのへんも監査人が見てくれることもあるようだ。記憶違いじゃなければ、バックアップや緊急時対応の手順もざっくり確認されるんじゃなかったっけ。何か起こった時に完全には止まらない程度には備えといた方がいいという話。

あとガバナンス……IT戦略と会社全体の目標が同じ方向向いてるかどうか、それこそプロジェクトがムダなく進んでいるか、ときどき曖昧な部分もあるから監査で見直しすることになったりするらしい。でもそのへん細かいところまで突っ込む人は多くない印象かな。

取引先とか投資家なんかにも、ちゃんと管理してますよって姿勢を見せたい場面って出てくる。情報セキュリティとか規制への配慮を外部に示せれば信頼につながる場合もある。ただ、それが絶対条件になるとは限らないし、一部ではそこまで重視されないこともあるとは思うんだけど…。まあ今は信頼ベースで動いている世界だから、全然気にしなくても大丈夫ってわけにもいかなさそうだね。

リスクを見抜く力がカギ!実践的なリスク評価の進め方をご紹介します

IT監査って、どこか一律のやり方があるようで、実際には状況ごとに結構違うものらしい。まず最初に全体像をざっくりつかむ段階が来るみたいなんだけど、この辺りは曖昧な部分も多い。何を調べて、どうしてそれを選ぶのか…そんな話から始まることがほとんどみたい。例えば監査範囲を決める時でも、「サーバーとかネットワーク、それからアプリケーションの類も含めた方が良さそう」なんて意見が出たりするけど、あまり細かく決め込むことは少ないようだ。

人員構成についても、内部の担当者数名に加えて外部から専門家を呼ぶケースがちらほらある。全部身内で回す時もあれば、ごくまれに第三者的な視点が必要になることもある、と聞いたことがある。

資料集めは早い段階で始めるけれど、その内容も年によって微妙に違う気配。例えば過去の障害報告書とかIT関連規定集、その他ログファイルや設定記録みたいなものまで幅広い。ただし、その都度全部揃うとは限らないので、大体の場合は手元にある範囲で進める雰囲気。

計画表――まあロードマップみたいなもの――これも意外と柔軟性が求められている様子。「この日までに終わればいいよね?」くらいの大まかなスケジュール感だったという声も少なくないし、使うツールや調査方法について詳細まで詰め切れることは案外珍しい。

リスク評価について言えば、一通り準備した後で「今このシステム周辺で起きそうな問題って何だろう?」と皆で考える場面になる場合が多いみたい。それぞれ重要度や優先順位づけを議論するんだけど、このプロセス自体にも多少揺れ幅があった気がする。一概に正解パターンとは言えないものなのかもしれない。

人員構成についても、内部の担当者数名に加えて外部から専門家を呼ぶケースがちらほらある。全部身内で回す時もあれば、ごくまれに第三者的な視点が必要になることもある、と聞いたことがある。

資料集めは早い段階で始めるけれど、その内容も年によって微妙に違う気配。例えば過去の障害報告書とかIT関連規定集、その他ログファイルや設定記録みたいなものまで幅広い。ただし、その都度全部揃うとは限らないので、大体の場合は手元にある範囲で進める雰囲気。

計画表――まあロードマップみたいなもの――これも意外と柔軟性が求められている様子。「この日までに終わればいいよね?」くらいの大まかなスケジュール感だったという声も少なくないし、使うツールや調査方法について詳細まで詰め切れることは案外珍しい。

リスク評価について言えば、一通り準備した後で「今このシステム周辺で起きそうな問題って何だろう?」と皆で考える場面になる場合が多いみたい。それぞれ重要度や優先順位づけを議論するんだけど、このプロセス自体にも多少揺れ幅があった気がする。一概に正解パターンとは言えないものなのかもしれない。

現場で使える!操作テストやコントロール分析でシステムを丸裸にする方法

リスクについて考えるとき、NIST CSFとかCOBITみたいな枠組みを使うケースもあれば、社内で使ってるリストや何となく作ったチェック項目に頼ることも多い。たとえば、よくある話だと無断アクセスとか、ウイルスっぽいものが入り込む状況、それから古くなったシステムを放置したままってパターンや、データの扱い方が微妙だったり――まあ、この辺りは珍しくない感じ。

それで、その後の流れは…どれぐらい起こりそうか?もし本当に起きちゃったらどんな影響になるのか?これをざっくり並べて考えてみたりする。重要度とか発生しそうな確率なんて、大体「七十多」くらいの優先順位付けが現場でされてる気がする。

対策との紐付けも忘れずに。リスクごとに既存の防御策(ファイアウォールとか二段階認証、それから暗号化など)を当てはめたり。ところが抜け穴というか、防ぎ切れてない部分も見つかったりするわけで…。そこは新しい仕組みに変える案だったり、ちょっとだけ強めにアクセス管理見直す案とか、まぁ色々提案できそうだ。

現場で掘り下げるタイミングになったら急に雰囲気変わることがある。資料をひっぱってきて読んだり、一部だけIT担当者やシステム持ってる人と話して「あぁ、ここ大丈夫かな?」と思う場所を探すこともあるし。それほど深掘りせず終わる場合もたまには。

あとセキュリティ周りならログイン手順や権限設定、それから暗号化・多要素認証・端末レベルの守り方などを見ることになる。ただ実際には全部一気に見れるわけでもなく、「約三成」程度しか把握できない時期も出てくる印象。そんな感じで進んでしまう日もあるようだ。

それで、その後の流れは…どれぐらい起こりそうか?もし本当に起きちゃったらどんな影響になるのか?これをざっくり並べて考えてみたりする。重要度とか発生しそうな確率なんて、大体「七十多」くらいの優先順位付けが現場でされてる気がする。

対策との紐付けも忘れずに。リスクごとに既存の防御策(ファイアウォールとか二段階認証、それから暗号化など)を当てはめたり。ところが抜け穴というか、防ぎ切れてない部分も見つかったりするわけで…。そこは新しい仕組みに変える案だったり、ちょっとだけ強めにアクセス管理見直す案とか、まぁ色々提案できそうだ。

現場で掘り下げるタイミングになったら急に雰囲気変わることがある。資料をひっぱってきて読んだり、一部だけIT担当者やシステム持ってる人と話して「あぁ、ここ大丈夫かな?」と思う場所を探すこともあるし。それほど深掘りせず終わる場合もたまには。

あとセキュリティ周りならログイン手順や権限設定、それから暗号化・多要素認証・端末レベルの守り方などを見ることになる。ただ実際には全部一気に見れるわけでもなく、「約三成」程度しか把握できない時期も出てくる印象。そんな感じで進んでしまう日もあるようだ。

分析とレポート作成で終わらせない―成果を経営陣と共有して次につなげよう

なんというか、セキュリティの穴を探す作業って、実際には「脆弱性スキャン」とか呼ばれていて、Nessusみたいな道具を使う場合が多いようだ。知られている設定ミスとかサービスの露出が見つかったりすることもあるけど、それだけじゃなくて、別の人たちは攻撃者になりきって(なんちゃって…だけど)自分たちの守りがどう機能するかチェックしたりもしてるらしい。こういうテストは外部に頼むこともあるし、中でやるケースもそれなりにあるみたい。

でもさ、技術面ばっかりじゃなくて、「プロセス監査」と呼んだほうがしっくりくる流れもあった気がする。例えば変更管理とかソフトウェア展開、それからインシデント対応といった一連の手順を調べ直すんだよね。まあ全部細部まで完璧とは言えないことも多いし、どこか抜け落ちたり無駄が混じってたりする場面もちょくちょく聞く。

で、一通り情報を集め終わった後は、とにかく証拠をまとめて並べ替えたり評価したりする工程へ移るそうだ。この段階では現場感覚より少し客観的になって、何が足りないとか、ポリシーと照らしてズレてないか確かめる方へ意識が向く。基準との比較になるから、「大体このくらい足りてないかな?」みたいな感じでギャップを書類に残したり、スクリーンショットやログ、それから監査記録なんかを添えて説明するスタイルも時々見られる。抜け漏れやコントロール不足など、大事な部分には線引きしておいた方がいいという意見もちらほら。

報告書作成となると、不思議とテンプレート的な流れに戻る傾向あり。方法論・範囲・主な発見点・リスクと思われる部分・推奨事項、とざっくばらんなまとめ方をされる場合もしばしば。ただ経営層には長文より要約版が歓迎されやすいので、その辺配慮して短めのサマリーで始まったり優先順位ごとの対策案になったり…。最終的には関係者に共有して、「これで良さそう?」みたいなフィードバック受けながら微調整することになるパターン、多い気がする。

たださ、監査終われば全部片付いた!という話でもなくて……むしろ本番はその後だったとも言える雰囲気。指摘された内容直せたとしても、それを維持できる仕組み作っとかなきゃまた似たようなところで引っ掛かった――そんな声も何度か聞いた覚えがある。本当に継続的に見張っておく必要性は否定できない。

でもさ、技術面ばっかりじゃなくて、「プロセス監査」と呼んだほうがしっくりくる流れもあった気がする。例えば変更管理とかソフトウェア展開、それからインシデント対応といった一連の手順を調べ直すんだよね。まあ全部細部まで完璧とは言えないことも多いし、どこか抜け落ちたり無駄が混じってたりする場面もちょくちょく聞く。

で、一通り情報を集め終わった後は、とにかく証拠をまとめて並べ替えたり評価したりする工程へ移るそうだ。この段階では現場感覚より少し客観的になって、何が足りないとか、ポリシーと照らしてズレてないか確かめる方へ意識が向く。基準との比較になるから、「大体このくらい足りてないかな?」みたいな感じでギャップを書類に残したり、スクリーンショットやログ、それから監査記録なんかを添えて説明するスタイルも時々見られる。抜け漏れやコントロール不足など、大事な部分には線引きしておいた方がいいという意見もちらほら。

報告書作成となると、不思議とテンプレート的な流れに戻る傾向あり。方法論・範囲・主な発見点・リスクと思われる部分・推奨事項、とざっくばらんなまとめ方をされる場合もしばしば。ただ経営層には長文より要約版が歓迎されやすいので、その辺配慮して短めのサマリーで始まったり優先順位ごとの対策案になったり…。最終的には関係者に共有して、「これで良さそう?」みたいなフィードバック受けながら微調整することになるパターン、多い気がする。

たださ、監査終われば全部片付いた!という話でもなくて……むしろ本番はその後だったとも言える雰囲気。指摘された内容直せたとしても、それを維持できる仕組み作っとかなきゃまた似たようなところで引っ掛かった――そんな声も何度か聞いた覚えがある。本当に継続的に見張っておく必要性は否定できない。

一度やって終わりじゃない?フォローアップと継続的モニタリングで守りを固める方法

是正直な話、IT監査に関しては対応策が完了しているかどうか―まあ、ほとんどの場合確認作業が必要になることもあるみたいですね。修正したつもりでも、実際の運用でうまく働いていないケースも時々耳にしますし。で、どこかで常に見張る仕組みを整えておいた方が安心という声もちらほら。たとえば重要なIT領域なんかは早めに問題を察知できれば長期的なコンプライアンス維持にも役立つとか、専門家の間ではそんな話題が出ていました。

それと会社の動きや技術の変化につれて、監査のやり方自体もちょっとずつ見直す必要がありそうです。計画はカチッと決めてしまうより、ある程度柔軟さを残しておいて、新しいテクノロジーや規制への対応も視野に入れておく方が現実的だろう、といった意見を聞いたことがあります。

SecureSlateについて噂になっていることを少し挟むと、このサービスはIT監査の負担感を軽減するために設計されているらしいです。何かと言えば証拠集めや社内調整、それから要求事項との擦り合わせ―そうした面倒ごとを自動化・連携機能で肩代わりしてくれる仕掛けだとか。ただ全てが完全ではないとはいえ、一定数の利用者には有効だった様子もうかがえます。

例えばセキュリティポリシーやアクセス管理、それから変更手続き・インシデント対応まで…年に一度だけじゃなく日常的な管理状態を保とうとしている感じです。それでも抜け漏れゼロとは限らず、小さなズレならリアルタイムで通知してくれる機能も備えているようでした。一部の人によれば、複数経路からアラートが届くらしく、従来より気づきやすい面はありそうです。

証拠関連について言えば、人力だけでは難しかった記録整理なども自動収集される傾向で、「いつ誰が何をした」といった監査証跡もそれなりにまとまりやすい、と最近聞きました。ただし結局どこまで活用できるかは各社次第でしょうし、万能というほどでは…。このあたり事情によって評価は分かれるみたいですね。

SecureSlateなら面倒なIT監査もラクラク、自動化&効率化の新常識

.- 外部の監査担当者って、たまに一緒に作業することがあるけれど、やりとりが多くなってしまうことも珍しくない気がします。SecureSlateでは、専用のダッシュボードを通じてそうした外部の人を巻き込めるようになっているみたいで、何度も同じ説明を繰り返したり、前後の流れを逐一伝えたりしなくても済む場面が増えるとか。SOC 2だとかISO 27001、それからHIPAAみたいな規格対応を目指す時でも、IT監査そのものへの取り組み方をちょっと楽にしてくれる感じですね。ただ準備するだけじゃなくて、本質的な部分まで見直せる場合もあるかもしれません。

IT監査というと昔は決まりごとっぽい印象でしたけど、この頃はもう少し戦略的な意味合いで捉える会社も増えてきているらしいです。基本的なチェックリストだけじゃなくて、自分たちのシステムについて深く知るきっかけになったり、サイバーセキュリティや規制遵守にも結び付いたりして、利害関係者との信頼構築にも役立つ場合があるようです。五つぐらい重要なポイントを押さえておけば、大枠として大きな方向性は見失わずに済むんじゃないでしょうか。リスク対策というよりは、ITチーム自体が会社全体の方針と近づいていけるための手助けにもなるかな、と考える人もいますし。その結果として効率化や回復力向上なんて話になることも。

それで……もしリスク管理全体の中核としてIT監査を据えたならば、企業として新しい時代に順応しやすくなる可能性が高まるとも言われています。ただ、それが絶対とは限らないですが。

---

さて、「コンプライアンス対応」っていう言葉自体、小さなチームには少し重たい響きがありますよね。でも起業したばかりならなおさら基盤づくりは避けて通れないので、この辺りで悩む人もちらほら見かけます。SecureSlateという仕組みは、その複雑さを多少和らげる手段として使われ始めています。

・料金についてですが、市場価格よりかなり抑えたプラン(七十数ドル台くらい)から利用できるようです。高額ソフトウェアだと導入コストで迷う会社も出てきますし。

・事務的な作業や繰り返し業務など、自動化できる部分はシステム任せにして、その分本来注力したい領域――例えばサービス開発や成長戦略――へ時間を振れるようになるケースがあります。

・必要最低限と言われる要件への適合についても、一歩ずつ案内されながら進められる設計なので、「これでいいんだろうか」という不安感が減ったという声も聞こえてきます。

[3分程度]あれば新規登録まで済ませて、とりあえずどういう雰囲気なのか試せますよ――そんな口コミを見た覚えがあります。本当にそうなのか確信は持てませんけど、とにかく入口として敷居が高すぎない点には安心感がありますね。

IT監査というと昔は決まりごとっぽい印象でしたけど、この頃はもう少し戦略的な意味合いで捉える会社も増えてきているらしいです。基本的なチェックリストだけじゃなくて、自分たちのシステムについて深く知るきっかけになったり、サイバーセキュリティや規制遵守にも結び付いたりして、利害関係者との信頼構築にも役立つ場合があるようです。五つぐらい重要なポイントを押さえておけば、大枠として大きな方向性は見失わずに済むんじゃないでしょうか。リスク対策というよりは、ITチーム自体が会社全体の方針と近づいていけるための手助けにもなるかな、と考える人もいますし。その結果として効率化や回復力向上なんて話になることも。

それで……もしリスク管理全体の中核としてIT監査を据えたならば、企業として新しい時代に順応しやすくなる可能性が高まるとも言われています。ただ、それが絶対とは限らないですが。

---

さて、「コンプライアンス対応」っていう言葉自体、小さなチームには少し重たい響きがありますよね。でも起業したばかりならなおさら基盤づくりは避けて通れないので、この辺りで悩む人もちらほら見かけます。SecureSlateという仕組みは、その複雑さを多少和らげる手段として使われ始めています。

・料金についてですが、市場価格よりかなり抑えたプラン(七十数ドル台くらい)から利用できるようです。高額ソフトウェアだと導入コストで迷う会社も出てきますし。

・事務的な作業や繰り返し業務など、自動化できる部分はシステム任せにして、その分本来注力したい領域――例えばサービス開発や成長戦略――へ時間を振れるようになるケースがあります。

・必要最低限と言われる要件への適合についても、一歩ずつ案内されながら進められる設計なので、「これでいいんだろうか」という不安感が減ったという声も聞こえてきます。

[3分程度]あれば新規登録まで済ませて、とりあえずどういう雰囲気なのか試せますよ――そんな口コミを見た覚えがあります。本当にそうなのか確信は持てませんけど、とにかく入口として敷居が高すぎない点には安心感がありますね。